Log Management & SIEM

ProLog – Ihr starkes Tool für

IT- Sicherheit

IT-Security made in Germany.

ProLog kombiniert Log Management & SIEM: für höchste Daten-, IT- und Auditsicherheit in Ihrem Unternehmen.

ProLog ist die leistungsstarke IT-Security-Lösung aus Deutschland, die professionelles Log Management mit SIEM vereint. Sie wurde speziell für kritische Infrastrukturen entwickelt und bietet Ihnen somit den höchsten Sicherheitsstandard.

Mit ProLog implementieren Sie unverzichtbare Basics, die Ihr Unternehmen für eine grundlegend sichere IT benötigt – bestehend aus technischen und organisatorischen Maßnahmen. Gleichzeitig erfüllen Sie wichtige Anforderungen, die ein Auditor an Ihre IT- Sicherheit stellt – zum Beispiel im Rahmen von IT- SiG 2.0, DGSVO oder auch ISO27001.

Log Management erklärt in 90 Sekunden

Mit dem Laden des Videos akzeptieren Sie die Datenschutzerklärung von YouTube.

Mehr erfahren

Ihre Vorteile mit ProLog

Log- Daten manipulationssicher speichern, verwalten und analysieren

Bedrohungen & Anomalien frühzeitig erkennen

Sofort- Alarmierung bei kritischen Zuständen in IT- Systemen

IT- Sicherheit erhöhen

Gesetzliche Anforderungen an IT- Sicherheit erfüllen

Bestehende Systeme optimal ergänzen

Sicherheit beim nächsten IT- Audit

Datenforensik und Fallanalyse

Wie können Sie ProLog in Ihrem Unternehmen einsetzen?

Gerne beraten wir Sie persönlich dazu.

Alles in einem Paket!

Mit ProLog erhalten Sie ein umfassendes Konzept

Ausführliche Dokumentation

ProLog Software

Fertige Berichts- und Alarmierungspakete

Regelmäßige Wartung & Updates

Planbare Kosten dank nutzerbasiertem Lizenzierungsmodell

Im Gegensatz zu den meisten vergleichbaren Lösungen am Markt erfolgt die Lizenzierung von ProLog auf Basis der Active Directory (AD) User als Kauf- oder Mietpreismodell.

Ihr Vorteil: Sie müssen sich nicht um Kostenexplosionen aufgrund von steigenden Datenmengen / Datenvolumen sorgen.

Die Kostenberechnung von SIEM- Lösungen erfolgt entweder auf Basis der Anzahl der AD- User, der Anzahl der Log- Quellen oder dem Log Volumen (Anzahl der Logs und Datengröße). Je nach Berechnungsbasis ergeben sich unterschiedliche Vor- und Nachteile. Die Grafik gibt Ihnen einen kurzen Überblick. Gerne beraten wir Sie auch persönlich dazu.

Beispielrechnung: Kostenvergleich über 5 Jahre

Vergleichbare

SIEM-Lösungen

60.000 €

Berechnungs-Basis: 50 Log-Quellen jährliche Mietkosten: 12.000 €

ProLog

11.250 €

Berechnungs-Basis: 50 AD Benutzer einmalige Kaufkosten: 6.250 €

jährliche Wartung: 1.250 €

ProLog ist die optimale Lösung für Ihr Unternehmen wenn

-

Sie Ihre IT- Systeme vor Cyberangriff en schützen wollen.

-

Sie gesetzliche Anforderungen erfüllen müssen (KRITIS).

-

Sie Ihr Unternehmen vor den schweren Folgen von Cyberangriff en bewahren wollen.

-

keine oder zu wenig eigene Kapazitäten für Ihr Log Management haben.

-

Ihnen das Know- how in Bezug auf eine umfassende IT- Security fehlt.

-

Sie eine einfache Lösung für die komplexen Anforderungen an eine sichere IT suchen.

Lassen Sie uns gemeinsam Ihre IT- Sicherheit verbessern und Ihre Sorgen

um Datenschutz und Cyberangriffe minimieren.

Schnelle Inbetriebnahme innerhalb weniger Wochen

FAQ

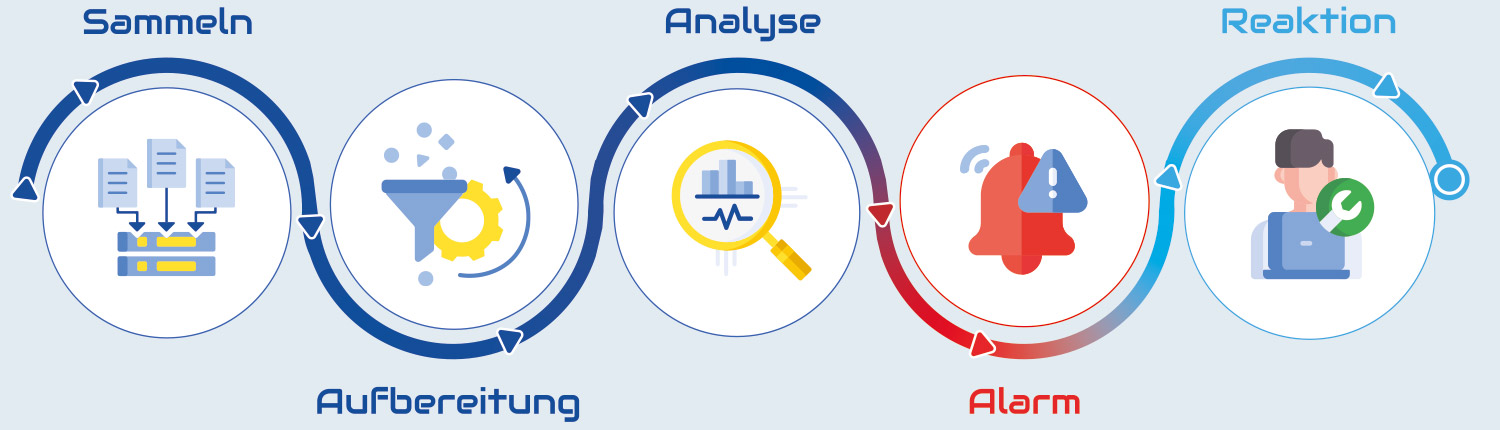

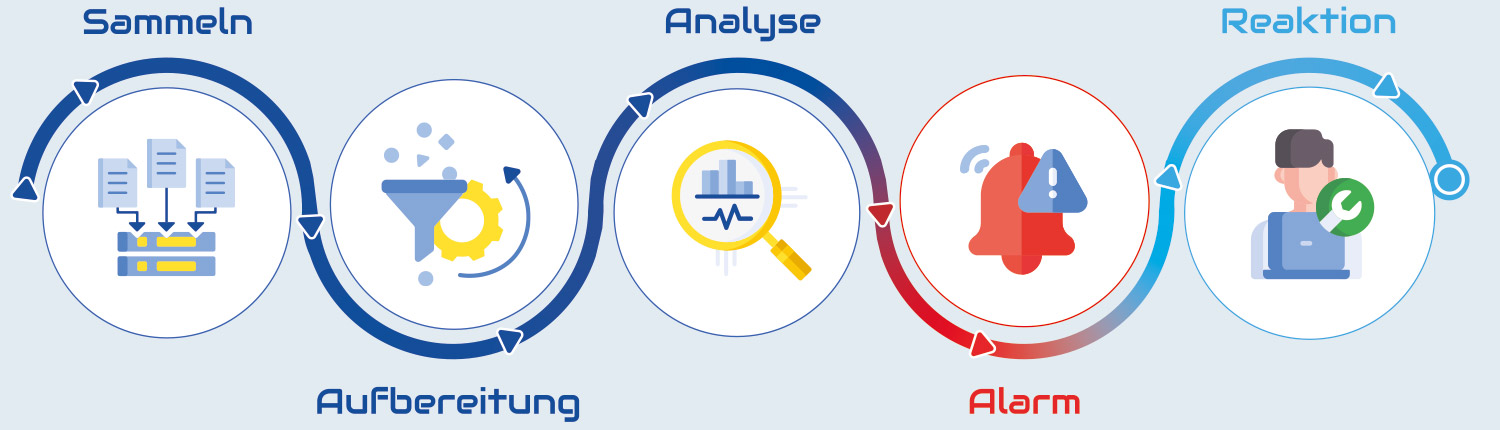

Mit Log Management werden alle Logdaten Ihres Unternehmens an einem zentralen Ort gesammelt, normalisiert und manipulationssicher gespeichert. Zahlreiche Vorschriften aus der Regulatorik schreiben die Konzeption und Implementierung einer Log Management-Lösung vor. Mehr erfahren.

Das Security Information und Event-Management (SIEM) analysiert und korreliert diese Logdaten in Echtzeit. So können komplexe Ereignisse rechtzeitig erkannt, Verantwortliche mittels Alarm informiert und Gegenmaßnahmen eingeleitet werden.

Bei Log-Daten, auch als Protokolldateien, Logfiles oder Logs bezeichnet, handelt es sich um Dateien, in denen Computerprozesse verschiedenste Ereignisse protokollieren. Logs werden automatisch von Software, Betriebssystemen, Netzwerkgeräten und anderen IT-Komponenten generiert. Sie erfassen verschiedene Arten von Informationen, wie z.B. Benutzeraktivitäten, Anmeldeversuche, Netzwerkverbindungen, Systemereignisse, Fehlermeldungen, Sicherheitswarnungen, Datenzugriffe und Transaktionen.

Log Management ermöglicht die zentrale Erfassung, Speicherung, Überwachung und Analyse von Log-Daten. Daraus ergeben sich drei wichtige Eigenschaften, die Log Management für Ihre IT-Sicherheit wichtig machen:

- Bedrohungen frühzeitig erkennen: Durch die Integration von Log-Management-Lösungen mit SIEM-Systemen können Logs in Echtzeit überwacht, analysiert und mit vordefinierten Regeln oder Verhaltensmustern abgeglichen werden, um potenzielle Bedrohungen zu identifizieren.

- Gegenmaßnahmen einleiten: Darüber hinaus können Schwachstellen in IT-Systemen identifiziert und geeignete Gegenmaßnahmen ergriffen werden.

- Forensische Analyse: Log Management spielt eine entscheidende Rolle bei der forensischen Analyse von Sicherheitsvorfällen. Durch die detaillierte Aufzeichnung von Ereignissen ermöglichen Logs die Rekonstruktion von Angriffen, die Identifizierung der Eintrittspunkte und die Untersuchung der Auswirkungen.

Den Risiken eines Cybersecurity-Vorfalls ist jedes einzelne Unternehmen ausgesetzt – ganz unabhängig von der Branche und der Unternehmensgröße. Deshalb ist es grundsätzlich für jedes Unternehmen sinnvoll, für eine sichere IT zu sorgen und ein zentrales Log Management System wie ProLog zu implementieren.

Gesetzlich verpflichtet sind derzeit aber “nur” Betreiber Kritischer Infrastrukturen.

Laut § 2 Absatz 10 BSIG zählen dazu Einrichtungen, Anlagen oder Teile davon, die den folgenden Sektoren angehören:

- Energie

- Informationstechnik und Telekommunikation

- Transport und Verkehr

- Gesundheit

- Medien und Kultur

- Wasser

- Ernährung

- Finanz- und Versicherungswesen

- Siedlungsabfallentsorgung

- Staat und Verwaltung

Falls Ihr Unternehmen nicht unter die BSI-Kritisverordnung fällt, empfehlen wir Ihnen dennoch, Ihre IT-Infrastruktur sicher und zuverlässig aufzustellen. Wir beraten Sie gerne dazu.

In Deutschland gelten verschiedene gesetzliche Anforderungen in Bezug auf Log Management. Dazu zählen unter anderem:

- Datenschutz-Grundverordnung (DSGVO): Gemäß der DSGVO müssen personenbezogene Daten sicher und vertraulich behandelt werden. Logdaten, die personenbezogene Informationen enthalten, unterliegen den Bestimmungen der DSGVO.

- Bundesdatenschutzgesetz (BDSG): Das BDSG regelt den Schutz personenbezogener Daten in Deutschland. Es enthält spezifische Vorschriften zur Datensicherheit und zum Umgang mit Logdaten.

- IT-Sicherheitsgesetz (IT-SiG): Das IT-SiG verpflichtet Betreiber Kritischer Infrastrukturen (KRITIS) dazu, angemessene organisatorische und technische Maßnahmen zur Gewährleistung der IT-Sicherheit zu treffen, einschließlich des Log Managements.

- Handelsgesetzbuch (HGB) und Abgabenordnung (AO): Das HGB und die AO enthalten Bestimmungen zur Aufbewahrung von Geschäftsunterlagen, einschließlich von Logdaten, für einen bestimmten Zeitraum.

- Telekommunikationsgesetz (TKG): Das TKG enthält Regelungen zur Sicherheit von Telekommunikationsnetzen und -diensten, einschließlich der Erfassung und Speicherung von Log-Daten.

Richtlinien und Standards: Neben den gesetzlichen Anforderungen gibt es verschiedene Richtlinien und Standards, die sich auf Log Management beziehen, wie z.B. ISO/IEC 27001 (Informationssicherheitsmanagement) und BSI-Grundschutz (IT-Sicherheit).

ProLog wurde speziell für Kritische Infrastrukturen mit dem Anspruch an höchste IT-Sicherheitsstandards entwickelt. So haben KRITIS-Betreiber eine Lösung an der Hand, die auf ihre besonders hohen Ansprüche zugeschnitten ist.

Darüber hinaus können Unternehmen jeglicher Branche und Größe mit ProLog alle Anforderungen, die ein IT-Auditor an ein Log Management stellt, erfüllen. So meistern Sie die technischen und organisatorischen Anforderungen, die von zahlreichen Gesetzen und Richtlinien gefordert werden, wie zum Beispiel:

- EU-DSGVO

- IT-Sicherheitsgesetz 2.0

- ISO 27001

- uvm.

Um den Schutz personenbezogener Daten sicherzustellen, arbeitet ProLog mit der Pseudonymisierung von Daten. Sobald ein Event in der Datenbank von ProLog gesichert ist, wird der Personenbezug davon getrennt und anderweitig gespeichert.

Der Personenbezug eines Events kann durch eine Depseudonymisierung wiederhergestellt werden, sofern datenschutzrechtlich ein triftiger Grund dafür vorliegt. Solche Anfragen behandelt ProLog nach dem n-Augen-Prinzip, bei dem die Anfragen Freigaben erhalten müssen, ehe die Depseudonymisierung stattfinden kann. Wurde die Anfrage freigegeben, zeigt ProLog dem Anfragesteller die gewünschten Informationen. Der Personenbezug für das Event wird temporär gemäß der Gültigkeitsdauer der Anfrage wiederhergestellt.

Darüber hinaus arbeitet ProLog mit granularen Rollenkonzepten, um Missbrauch im System zu vermeiden. Es wird damit sichergestellt, dass jeder User die Software nur für seine spezielle Tätigkeit verwenden kann.

Mit Log Management werden alle Logdaten Ihres Unternehmens an einem zentralen Ort gesammelt, normalisiert und manipulationssicher gespeichert. Zahlreiche Vorschriften aus der Regulatorik schreiben die Konzeption und Implementierung einer Log Management-Lösung vor. Mehr erfahren.

Das Security Information und Event-Management (SIEM) analysiert und korreliert diese Logdaten in Echtzeit. So können komplexe Ereignisse rechtzeitig erkannt, Verantwortliche mittels Alarm informiert und Gegenmaßnahmen eingeleitet werden.

Bei Log-Daten, auch als Protokolldateien, Logfiles oder Logs bezeichnet, handelt es sich um Dateien, in denen Computerprozesse verschiedenste Ereignisse protokollieren. Logs werden automatisch von Software, Betriebssystemen, Netzwerkgeräten und anderen IT-Komponenten generiert. Sie erfassen verschiedene Arten von Informationen, wie z.B. Benutzeraktivitäten, Anmeldeversuche, Netzwerkverbindungen, Systemereignisse, Fehlermeldungen, Sicherheitswarnungen, Datenzugriffe und Transaktionen.

Log Management ermöglicht die zentrale Erfassung, Speicherung, Überwachung und Analyse von Log-Daten. Daraus ergeben sich drei wichtige Eigenschaften, die Log Management für Ihre IT-Sicherheit wichtig machen:

- Bedrohungen frühzeitig erkennen: Durch die Integration von Log-Management-Lösungen mit SIEM-Systemen können Logs in Echtzeit überwacht, analysiert und mit vordefinierten Regeln oder Verhaltensmustern abgeglichen werden, um potenzielle Bedrohungen zu identifizieren.

- Gegenmaßnahmen einleiten: Darüber hinaus können Schwachstellen in IT-Systemen identifiziert und geeignete Gegenmaßnahmen ergriffen werden.

- Forensische Analyse: Log Management spielt eine entscheidende Rolle bei der forensischen Analyse von Sicherheitsvorfällen. Durch die detaillierte Aufzeichnung von Ereignissen ermöglichen Logs die Rekonstruktion von Angriffen, die Identifizierung der Eintrittspunkte und die Untersuchung der Auswirkungen.

Den Risiken eines Cybersecurity-Vorfalls ist jedes einzelne Unternehmen ausgesetzt – ganz unabhängig von der Branche und der Unternehmensgröße. Deshalb ist es grundsätzlich für jedes Unternehmen sinnvoll, für eine sichere IT zu sorgen und ein zentrales Log Management System wie ProLog zu implementieren.

Gesetzlich verpflichtet sind derzeit aber “nur” Betreiber Kritischer Infrastrukturen.

Laut § 2 Absatz 10 BSIG zählen dazu Einrichtungen, Anlagen oder Teile davon, die den folgenden Sektoren angehören:

- Energie

- Informationstechnik und Telekommunikation

- Transport und Verkehr

- Gesundheit

- Medien und Kultur

- Wasser

- Ernährung

- Finanz- und Versicherungswesen

- Siedlungsabfallentsorgung

- Staat und Verwaltung

Falls Ihr Unternehmen nicht unter die BSI-Kritisverordnung fällt, empfehlen wir Ihnen dennoch, Ihre IT-Infrastruktur sicher und zuverlässig aufzustellen. Wir beraten Sie gerne dazu.

In Deutschland gelten verschiedene gesetzliche Anforderungen in Bezug auf Log Management. Dazu zählen unter anderem:

- Datenschutz-Grundverordnung (DSGVO): Gemäß der DSGVO müssen personenbezogene Daten sicher und vertraulich behandelt werden. Logdaten, die personenbezogene Informationen enthalten, unterliegen den Bestimmungen der DSGVO.

- Bundesdatenschutzgesetz (BDSG): Das BDSG regelt den Schutz personenbezogener Daten in Deutschland. Es enthält spezifische Vorschriften zur Datensicherheit und zum Umgang mit Logdaten.

- IT-Sicherheitsgesetz (IT-SiG): Das IT-SiG verpflichtet Betreiber Kritischer Infrastrukturen (KRITIS) dazu, angemessene organisatorische und technische Maßnahmen zur Gewährleistung der IT-Sicherheit zu treffen, einschließlich des Log Managements.

- Handelsgesetzbuch (HGB) und Abgabenordnung (AO): Das HGB und die AO enthalten Bestimmungen zur Aufbewahrung von Geschäftsunterlagen, einschließlich von Logdaten, für einen bestimmten Zeitraum.

- Telekommunikationsgesetz (TKG): Das TKG enthält Regelungen zur Sicherheit von Telekommunikationsnetzen und -diensten, einschließlich der Erfassung und Speicherung von Log-Daten.

Richtlinien und Standards: Neben den gesetzlichen Anforderungen gibt es verschiedene Richtlinien und Standards, die sich auf Log Management beziehen, wie z.B. ISO/IEC 27001 (Informationssicherheitsmanagement) und BSI-Grundschutz (IT-Sicherheit).

ProLog wurde speziell für Kritische Infrastrukturen mit dem Anspruch an höchste IT-Sicherheitsstandards entwickelt. So haben KRITIS-Betreiber eine Lösung an der Hand, die auf ihre besonders hohen Ansprüche zugeschnitten ist.

Darüber hinaus können Unternehmen jeglicher Branche und Größe mit ProLog alle Anforderungen, die ein IT-Auditor an ein Log Management stellt, erfüllen. So meistern Sie die technischen und organisatorischen Anforderungen, die von zahlreichen Gesetzen und Richtlinien gefordert werden, wie zum Beispiel:

- EU-DSGVO

- IT-Sicherheitsgesetz 2.0

- ISO 27001

- uvm.

Um den Schutz personenbezogener Daten sicherzustellen, arbeitet ProLog mit der Pseudonymisierung von Daten. Sobald ein Event in der Datenbank von ProLog gesichert ist, wird der Personenbezug davon getrennt und anderweitig gespeichert.

Der Personenbezug eines Events kann durch eine Depseudonymisierung wiederhergestellt werden, sofern datenschutzrechtlich ein triftiger Grund dafür vorliegt. Solche Anfragen behandelt ProLog nach dem n-Augen-Prinzip, bei dem die Anfragen Freigaben erhalten müssen, ehe die Depseudonymisierung stattfinden kann. Wurde die Anfrage freigegeben, zeigt ProLog dem Anfragesteller die gewünschten Informationen. Der Personenbezug für das Event wird temporär gemäß der Gültigkeitsdauer der Anfrage wiederhergestellt.

Darüber hinaus arbeitet ProLog mit granularen Rollenkonzepten, um Missbrauch im System zu vermeiden. Es wird damit sichergestellt, dass jeder User die Software nur für seine spezielle Tätigkeit verwenden kann.